セミナーレポート

サイバーセキュリティセミナー2022秋

~最近のサイバーセキュリティ動向を踏まえた組織人材育成の課題~

※本記事は2022年10月5日(水)に開催したサイバーセキュリティ2022秋のセミナーレポートです。

近年、日本国内でも様々なサイバー攻撃に関するニュースが報じられており、どの企業にとっても身近な脅威となっています。

本記事では、最近のサイバーセキュリティ動向と、組織におけるサイバーセキュリティ人材育成の課題について、ご紹介をいたします。

最近のサイバーセキュリティ動向

最近のサイバーセキュリティの動向として、まず「サプライチェーンとそのリスクの顕在化」が挙げられます。サイバー攻撃を受けた場合、その被害が自組織だけにとどまらず、関係会社や取引先などのサプライチェーン全体に及ぶリスクが拡大しています。また、Emotet(エモテット)や侵入型ランサムウェアなど、次々に新しい攻撃手口が生まれており、対策が後手に回るケースも多く見られます。

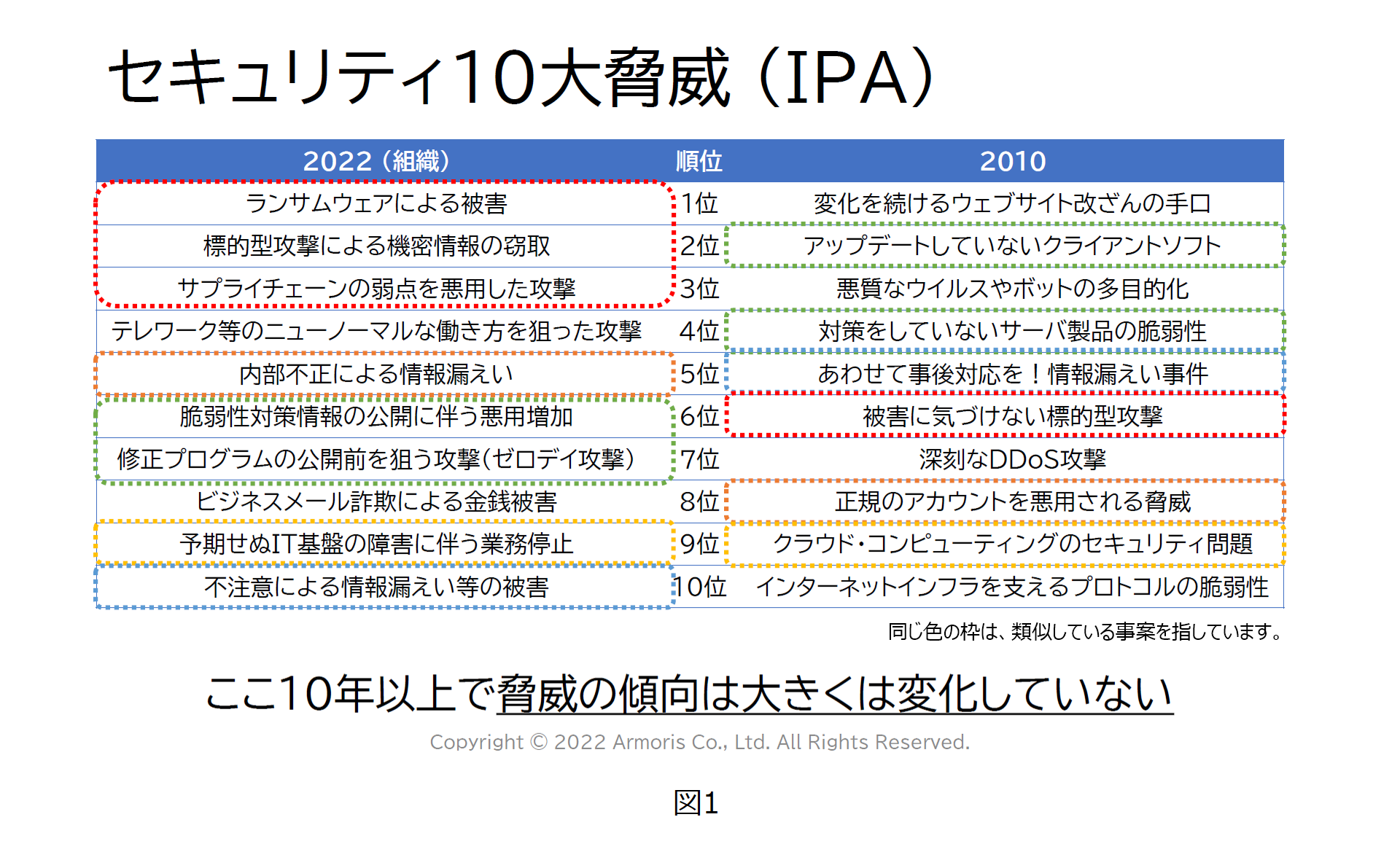

しかしながら、ここ10年のサイバー攻撃の傾向※1は手口が巧妙化・高度化しているものの、脅威の傾向としては大きな変化はありません(図1)。脅威の傾向が変わっていないのに継続して被害が出ているということは、これまでの対策がうまく機能していないということでもあります。そのため、常にどのような脅威があるのかを把握するために脅威動向などの情報収集を行い、危機感をもって継続的に対策を実施する必要があります。

警察庁が公表する最近の日本国内における脅威の動向※2を見ると、ランサムウェアによる感染被害の多発、複数事業社に対する不正アクセスの発生・情報流出といった事例が多く見られます。ランサムウェアについては、令和4年上半期だけでも114件の被害届が出ており、95%の企業が業務停止や、一部の業務に影響が出たとされています。被害企業の業種も多岐にわたっており、業種に関係なく脅威にさらされていると言えます。

また、サイバー空間における探索行為と見られるアクセス件数は継続的に高水準であることも、注意しておくべきポイントです。アクセスの大半は海外を送信元としており、海外からのサイバー攻撃の脅威も、引き続き高まっていると言えます。

※1 IPA(Information-technology Promotion Agency, Japan、独立行政法人情報処理推進機構)調べ

※2 警察庁「令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について」

インシデントの具体事例

Emotet(エモテット)とは

Emotet(エモテット)は情報窃取系のマルウェアの一種で、日本語のメールを経由して感染を広げています。なお、2022年7月以降、日本国内におけるEmotetへの感染を狙う攻撃メールの送信は観測されていません。Emotetの感染を狙ったメールには、多くのケースではMicrosoft Excelのマクロを含むファイルが添付されており、マクロを実行した場合、最終的にEmotetがダウンロードおよび実行され感染に至ります。

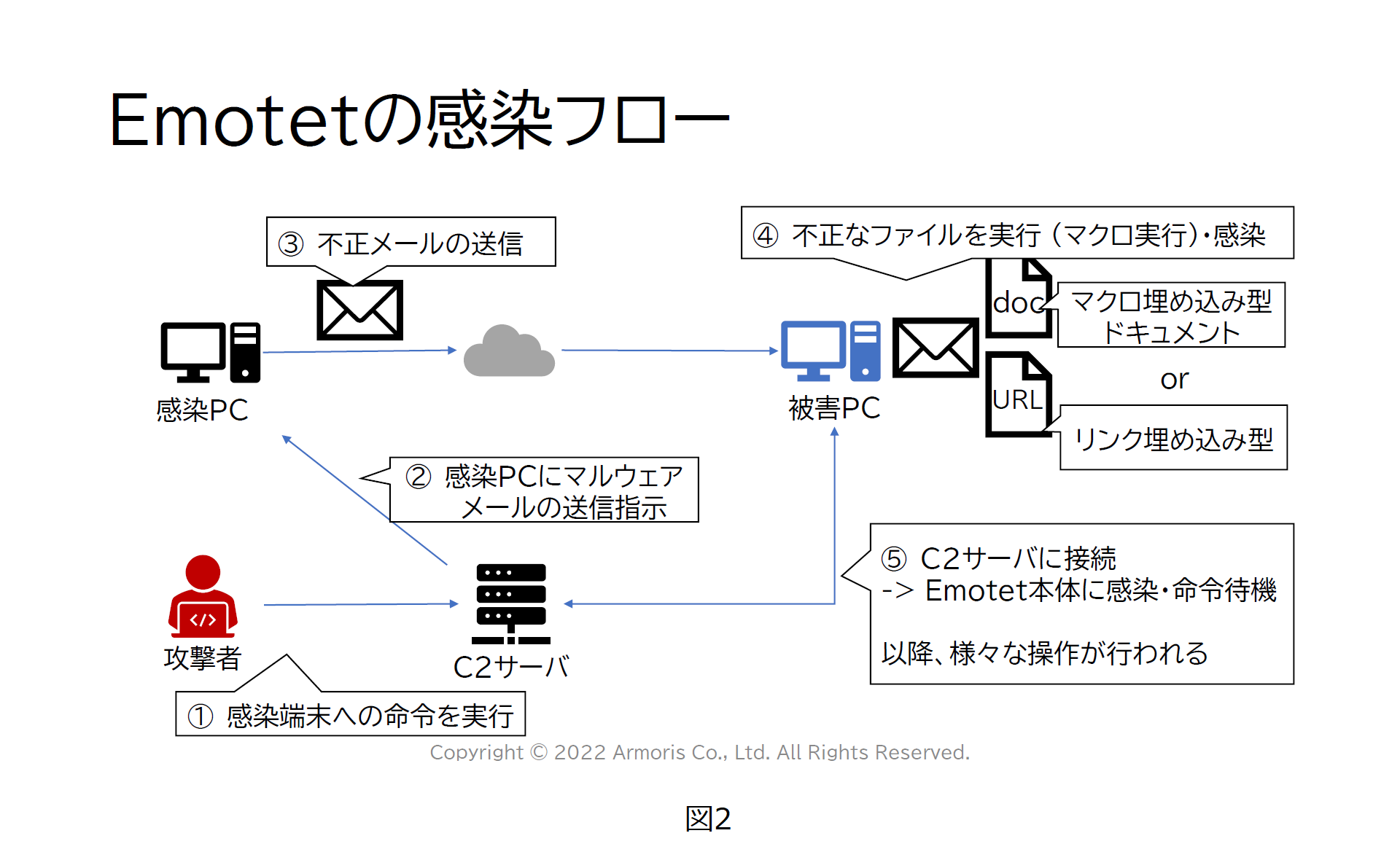

まず、攻撃者は自身のコントロールが可能なインフラ(感染PCなど)に対して不正メールの送信指示を出します。不正なメールを受け取った被害PCで、ユーザがメールの添付ファイルを実行すると最終的にEmotetに感染し、被害PCから外部への通信を通じて組織(サーバ)へ侵入し、以後、ボット系のマルウェアやランサムウェアの感染など様々な操作が行われます(図2)。

Emotetの感染被害の増加の要因としては、Emotetによって感染端末内のメール本文やメールアカウントなどが窃取され、不正メールの送信に悪用する点が挙げられます。攻撃者によって窃取された正規メールの内容やメールアドレスを用いて不正メールが送信されることから、関係者などからのメールと誤認させ、受信者側の心理的なハードルが下がることで感染しやすい状況が作られています。

Emotetに感染したと思われる場合には、

①組織内に不正メールが届いていることを周知して注意を促す

②メールおよび添付ファイルを表示したかなどの事実関係を把握する

③感染が疑われる場合は、感染確認ツール(EmoCheckなど)で感染をチェックする

④感染した可能性が高い場合は、他のマルウェアへの感染を想定した対応を行う

といった対応が必要です。

侵入型ランサムウェア攻撃とは

標的とした企業や組織の内部ネットワークに攻撃者が侵入を行い、目的となる企業や組織の情報資産を窃取し、最終的にランサムウェアを用いて情報資産の暗号化を行う手口のことを侵入型ランサムウェア攻撃(二重恐喝型ランサムウェア攻撃)と言います。侵入型ランサムウェア攻撃では、攻撃者は機密情報などの窃取や情報資産の暗号化などの行為を攻撃者が手動で行っていると言われています。ランサムウェア攻撃には、従来型の情報資産のファイル等を暗号化して恐喝メッセージを表示して金銭を要求するタイプと、情報資産の暗号化だけではなく、窃取した情報資産を攻撃者グループが所有するリークサイトへ公開しないための対価として金銭を要求する二つのパターンがあります。侵入型ランサムウェアは主に後者の攻撃手法のことを言います。また、侵入型ランサムウェアの攻撃者グループは複数存在しており、攻撃者グループ毎にそれぞれリークサイトがダークウェブ上などに存在します。

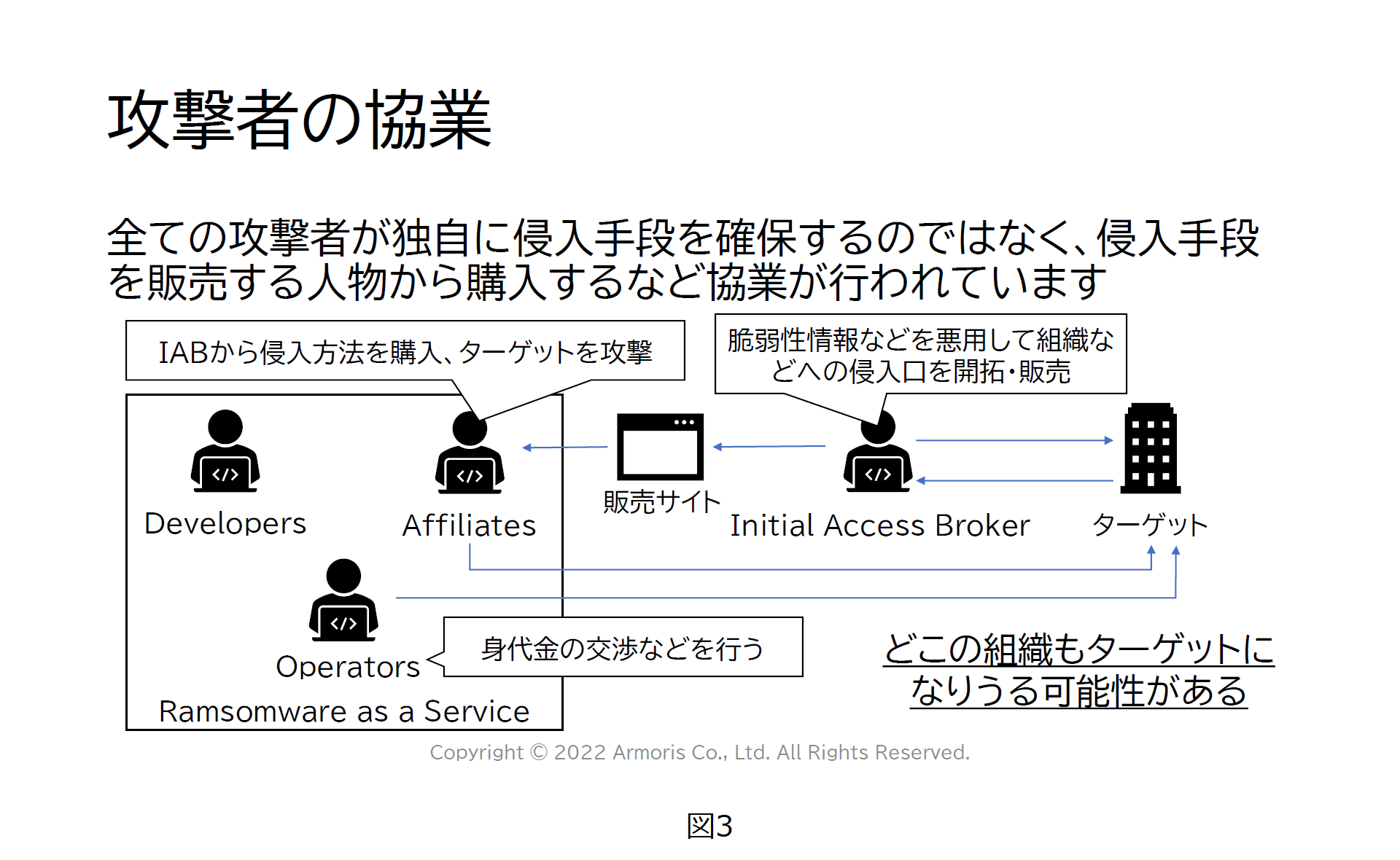

なお、侵入型ランサムウェア攻撃を実行する攻撃者グループは侵入手段などを開拓するアフィリエイト(Affiliate)や身代金の交渉を行うオペレーター(Operator)、ランサムウェア自体の開発を行う開発者(Developer)などの役割分担が行われていると言われています。また、侵入手段も独自に開拓するだけではなく、イニシャルアクセスブローカ(IAB)と呼ばれる人物などから購入することもあるようです。攻撃者グループは特定のターゲットを見つけて攻撃を仕掛けてくるだけではなく、侵入手段が開拓された場所に対して攻撃を行ってきている可能性も考えられます。つまり、ネットワーク機器などの脆弱性が存在する状態で放置していると、その穴を攻撃者に狙われ侵入を受ける可能性が、どこの組織や企業でもあるという事になります。そのため、業種や業態、規模などに関係なくこれらの攻撃に備えて対策を行っていく必要があります(図3)。

以下、実際に日本国内で侵入型ランサムウェアの被害を受けた事例について簡単にご紹介します。

各社の被害事例

<自動車部品会社の被害事例>

このケースでは、自動車部品会社の子会社が外部企業との専用通信に使用していたリモート接続機器に脆弱性が存在し、その脆弱性を悪用し侵入を受けた事例です。被害を受けた企業のリリースの内容では、攻撃者は、ネットワーク機器の脆弱性を悪用して子会社のネットワークに侵入を行ったあと、本社側のネットワークに侵入を行い、ファイルサーバ上のファイルの暗号化など行ったとされています。この影響で、部品製造への影響も発生し、最終的には部品製造の継続が難しい状況となり国内全工場の稼働停止を余儀なくされてしまったとのことです。

<ゲーム会社の被害事例>

このケースでは、海外グループ会社にてモートワークの需要が増加し、急遽旧型のネットワーク機器を設置したことで侵入を受けた事例です。急遽設置した旧型のネットワーク機器には脆弱性が存在しており、攻撃者はそのネットワーク機器の脆弱性を悪用して組織内のネットワークに侵入を行ったとされています。本ケースでは、攻撃者は最終的に従業員や取引先の情報等を含む情報資産の窃取を行い攻撃者グループが用意するダークウェブ上のリークサイトに情報を公開するに至りました。なお、真偽は不明ですが、本攻撃に関わったとされる攻撃者グループの一人と思われる人物が投稿した内容によると、情報資産の持ち出しについては、1か月半程度かかったとその投稿には記載されています。この投稿が真実かは不明ですが、この記載が本当であれば攻撃者側も本気で攻撃を実行してきていることが窺えます。

今回ご紹介したケースだけではなく、侵入型ランサムウェア攻撃では、内部と外部の入り口となるネットワーク機器やサービスなどの脆弱性が悪用され進入されるケースが多く見受けられます。このような侵入を防ぐためには、基本的なセキュリティ対策としてOSやソフトウェアだけではなく、組織のインターネットとの境界に置かれているネットワーク機器の脆弱性管理などが重要です。また、特にネットワーク機器などについては、導入後のファームウエアなどのアップデートが行われていない場合もあるため、運用管理の見直しを行い対策していくことで、このような攻撃の被害軽減に繋げていくことができると考えられます。

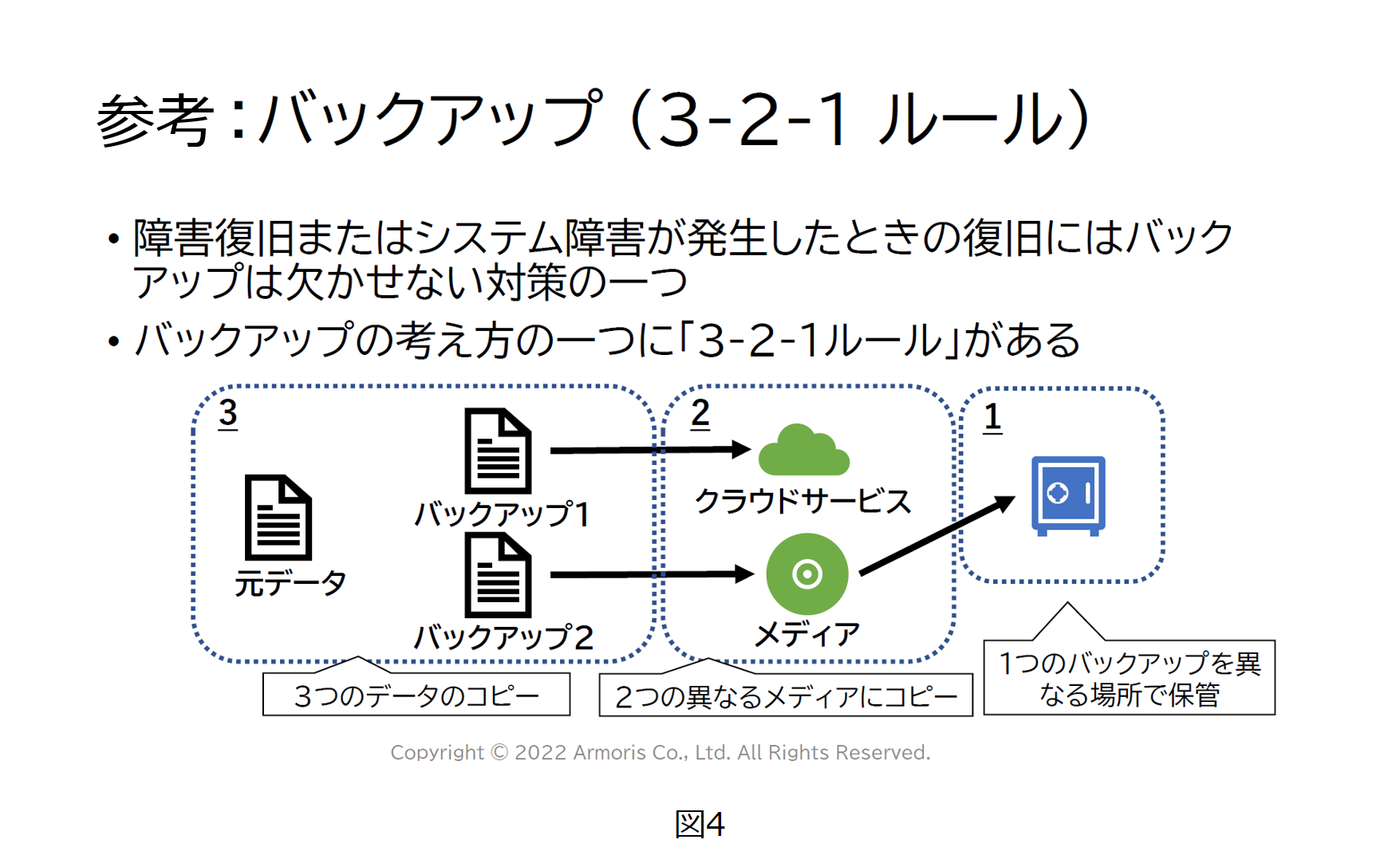

また、情報資産を適切に保護するためにはバックアップも必要です。バックアップ方法としては、「3つの異なるコピーを作成する」、「2つの異なるメディアに保存する」、「1つの異なる場所に保存する」というデータのバックアップを取る際の理想的な方法の一つとされる「3-2-1ルール」などによる管理・保護を行っていくことも重要です。また、バックアップは取得するだけではなく、復旧手段の確認と検証も実施しておくことが大切です。

組織におけるサイバーセキュリティ人材育成の課題

前述したようにサイバー攻撃は対岸の火事ではなく、目前に迫る危機として日本国内の組織、企業でも対策を進めていく必要があります。このようなサイバー攻撃に対抗していくためにはセキュリティ人材は欠かせません。では、日本におけるセキュリティ人材は足りているのでしょうか。ISC2による2021年の調査結果※3によると、セキュリティ人材は世界では272万人、日本では4万人程度不足していると言われています。組織や企業によりその数値の感じ方は異なるかと思いますが、セキュリティ人材が十分ではないと感じている組織は少なからずいると考えられます。では、そのセキュリティ人材の不足を新規採用だけで補えるかというとやはりそれも難しいのではないかと考えております。また、新しい人材を採用してもその人材がいつまで内部に留まってくれるかという点も組織や企業として悩ましい問題です。海外の調査ですが、セキュリティ人材向けのアンケートで既存のセキュリティ人材の約30%が転職を考えているという調査結果※4があります。組織における人材確保の難しさがこのような調査結果にも表れており、組織としてセキュリティ人材も含めて人材の確保が課題となっているのではないかと考えています。そのため組織として新規採用だけに目を向けるのではなく、内部の人材育成に改めて目を向けていく必要があり、また、育成した人材が組織に残れるような土台を作っていく必要があると考えています。

次に、セキュリティ人材を確保していくにあたり、セキュリティ人材に求められるスキルは何かという点について確認してみます。JNSAが発行するセキュリティ知識分野(SecBok)人材スキルマップ※5に各役割に求められる知識項目がまとめられています。各役割それぞれセキュリティに関する専門的な知識等が求められていますが、その土台として必要な要素として、「ITに関する知識」が必ず求められています。つまり、セキュリティ人材にはセキュリティの知識も必要ですが、前提としてITの基礎知識が必要であると言えます。そのため、組織や企業としてITを知っていることを前提とせず、IT知識について基礎から学べる機会を設け、その上でセキュリティの知識を学べるような段階的な教育体制が必要であると考えられます。また、育成方法についても、教育という点をただ受ける側に押し付けるのではなく、教育を受けさせる側もその内容を理解しサポートするなど、組織、企業として育成対象の人材との信頼関係を構築していくことも重要です。育成方針や育成時のサポート体制など組織としてこのような体制を構築していくことが、今後のセキュリティ人材確保には欠かせない要素となってきていると感じています。今後のセキュリティ人材の育成方針の参考にしてだけますと幸いです。

※3 (ISC)2(International Information Systems Security Certification Consortium)が公開した「CYBERSECURITY WORKFORCE STUDY, 2021」より

※4 Trellix社「Survey Findings: A Closer Look at the Cyber Talent Gap」より

※5 セキュリティ知識分野(SecBoK)人材スキルマップ2021年版

| 【登壇者】 株式会社Armoris 執行役員CXO 竹田 春樹 |

サイバーセキュリティ人材育成サービス「DOJO Lite for CoreLearn」のご紹介

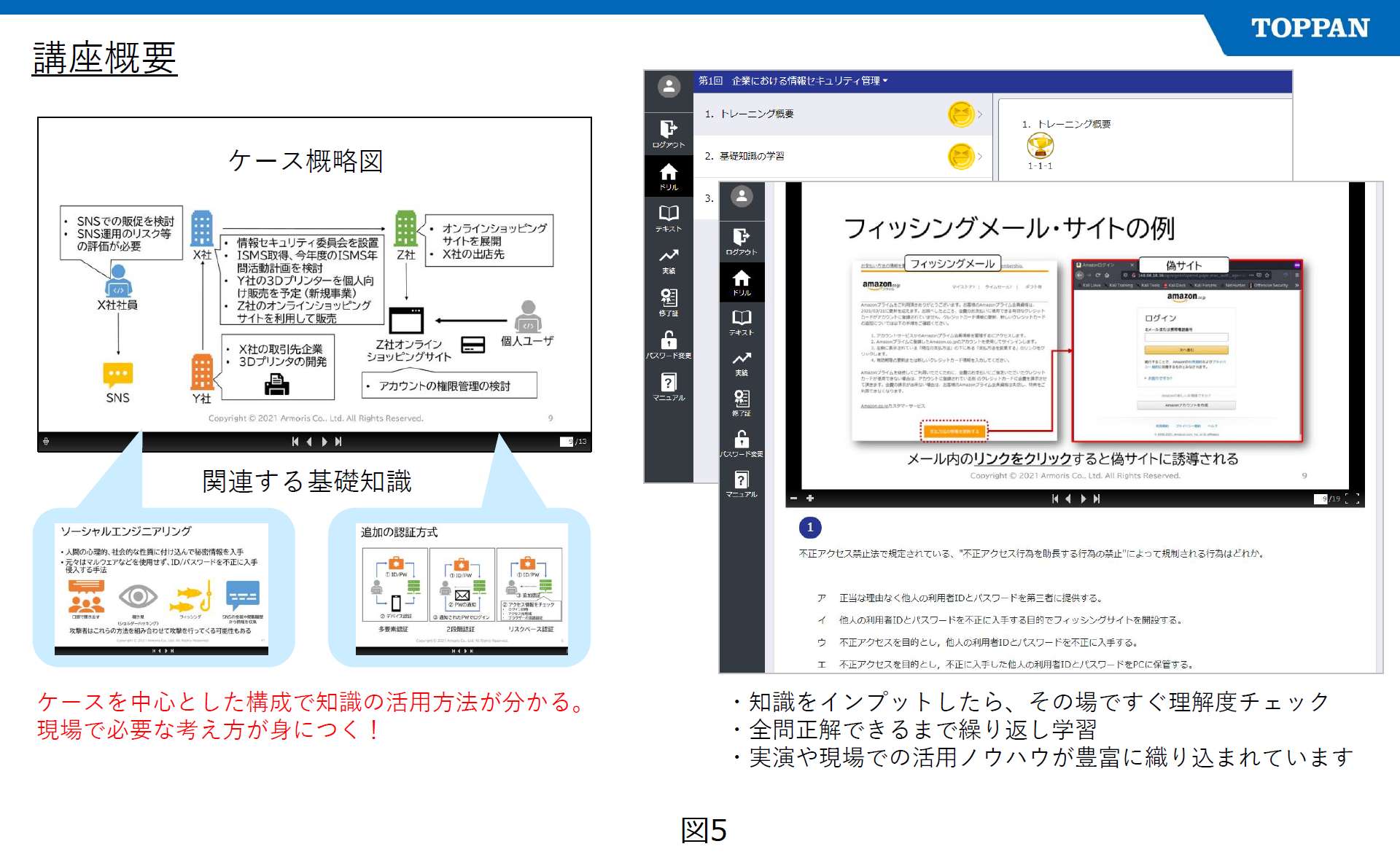

「DOJO Lite for CoreLearn」は、Armoris社が開発した情報セキュリティ人材育成トレーニング「DOJO Lite」を、TOPPANのeラーニングサービス「CoreLearn」に搭載した講座です。「情報セキュリティマネジメント」をテーマに、本セミナーでお伝えしたようなインシデント発生時における現場対応力と組織全体のセキュリティ対応力を高めることを目指しています。これからセキュリティを担当される方や既に担当されていてもこれまで体系的な学びを行ってこなかった方、セキュリティ専門ではないがインシデント発生に備えていきたいIT利用部門の方にもご利用いただける内容です。

講座は全6回で、管理系と技術系のテーマをバランス良く配置し、1年間繰り返し学習できます。管理者画面では学習の進捗状況や学習状況の分析が可能で、組織で知識強化すべきポイントも把握できます。セキュリティ人材の育成にお困りのご担当者様はぜひお問い合わせください(図5)。

| 【登壇者】 凸版印刷株式会社 教育事業推進本部 扇 由紀子 |

お客さまのビジネス変革と持続的な発展をサポートするため、

さまざまなデジタルソリューションを提供しています。

下記画像をクリックし、その他のソリューションもご覧ください。

2022.11.09